物联网服务

的对称加密算法,保证了签名内容的机 密性;使用椭圆曲线进行构造,提高了方案的计算效率,可以满足物联网环境中轻量化要求。分析表明,该方 案具有消息的保密性、完整性、抗否认性和抗伪造型等特点。

物联网(IoT)是由相互连接的物体、服务、人员 和设备构成的集合,可以实现不同领域的信息交互及数 据共享。物联网有很多应用领域,从个体环境到企业环 境[1]。近年来,由于射频识别(RFID)和无线传感器网 络(WSN)技术的进步,物联网得到飞速发展。虽然 物联网给人们生活带了了便利,但与传统的互联网系统 类似,各种安全攻击随之而来,严重影响了物联网发展 和人们的隐私安全。

本文首先分析物联网的安全需求,然后介绍了构造 基础SM2数字签名方案,并给出了安全数字签名的具体 构造,最后进行了安全性分析。

物联网的基本安全目标包括通用网络系统中的机密 性,完整性和可用性。然而,物联网由于设备的异构 性、计算和通信资源受限等问题,也使其具有通用系统 不一样的安全问题。物联网面临的安全挑战可大致分为两大类:结构性挑战和安全性挑战[2]。结构性挑战源于 物联网自身的异构性和泛在性,安全性挑战与系统的原 理、功能相关,其基本目标就是利用强制机制构建安全 网络。解决结构性挑战通常需要考虑无线通信、可扩展 性、能量和分布结构等因素,而解决安全挑战则需要考 虑身份验证、机密性、端到端安全性、完整性等问题, 安全机制必须强制贯穿于从系统开发到运营的全生命周 期[3]。

常见的安全需求包括:所有物联网设备上运行的 软件须经过授权;在开启IoT设备进行数据收集和发送 前,网络必须对其对进行身份验证;由于物联网设备计 算与存储资源受限,有必要使用防火墙网络以过滤定向 到设备的数据包;物联网设备的更新和补丁应为以不增 加额外带宽消耗的方式安装。

确保数据安全且仅可供授权用户使用。在物联网 中,用户可以是人、机器、服务、内部对象(网络中的 设备)和外部对象(非网络中的设备)。例如,必须确保传感器不会将其收集到的数据透露给附近节点[4]。另 一个考虑的机密性问题是如何管理数据,重要的是物联 网用户要意识到数据管理机制应用于过程或人员管理, 确保数据全程受到保护[5]。

由于物联网基于许多不同设备之间交换数据,因此 必须确保数据的准确性;数据是来自正确的发件人,并 确保数据在传输中未被篡改数据,或被有意、无意地干 扰。虽然可以通过使用防火墙和协议来管理数据流量, 但由于物联网节点计算和通信资源受限,并不能保证端 点的安全性,所以必须考虑其他机制以实现完整性。

物联网的愿景是连接尽可能多的智能设备,以实现 物联网用户所有数据随时可用。但是,数据不是物联网 的唯一部分,设备和相关服务必须也可以在需要时随时 访问。支持可用性的方法既可能需要使用容错机制等通 用办法,也需要考虑基于密码学的机制。

物联网中的每个对象都应该能够被其他对象识别和 鉴别,但由于物联网自身的特性使得识别和鉴别具有挑 战性,这其中会涉及到设备、人、服务提供商等多种类 型的实体,设计的鉴别机制需要兼容异构系统的各种实 体类型。此外,也需要考虑到有时对象可能需要与其他 事先没有共享信息的实体进行交互等特殊场景[6]。

除了常规的安全目标,考虑到物联网节点通常为资 源受限设备,所以轻量化也是设计安全机制需要考虑 的因素。因此,在设计和实现相应的加密、认证、完整 性验证等协议或算法时,要尽可能使用计算资源消耗较 小的方案,直接将传统的安全方案套用在物联网中并不 可取。

,其中 m 是 待签名的消息,Hash为单向哈希函数;若 r= 0 或r+ k=q,则重新选取随机数k。

假定物联网中的某节点A需要对消息m进行签名, 然后发给另一节点B验证。同时,消息m内容属于敏感 信息,因此m不能透露给第三方。传输的网络为非安全 网络,因此传输过程中可能存在各种类型的攻击者,方 案的系统模型如图1所示。

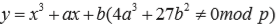

为了实现可以保护消息内容的签名,本文设计了基 于SM2数字签名方案。在方案中,除了物联网节点外,还有1个可信第三方——密钥生成中心(KGC),主要负 责注册维护各个节点的公钥,物联网中的所有节点在加 入系统时首先向KGC提交公钥和其他必要信息进行注 册。本方案的算法基于SM2数字签名算法进行构造,因 此与SM2数字签名算法类似,包括系统初始化、密钥生 成、签名生成、签名验证4个步骤,具体如下。

,选择阶为 n的基点(生成元)G。选择1个安全的对称加密算法,如 SM4,为描述方便起见,本方案中简写为E,对应的解 密算法为D。选择一个安全的hash函数,如SM3,本方 案中简记为H。

由于在本方案中使用了安全哈希函数H,如果消息 m在加密过程中损坏,或者在签名传输过程中Cm遭到损 坏,那么验证者B计算出的m1与m不相同,根据哈希函 数的抗碰撞原理,得出的哈希值必然不同,进而导致r 与r1不相等,签名验证无法通过。因此,本方案的完整 性得到保证。

本方案的主要目标就是保证签名内容的机密性,即 除了设定的验证者B外的其他任何实体,都无法获知 σ 中的签名消息m。事实上,若攻击者通过 σ 来推断其 对应的消息m,最直接的方式就是通过破解Cm来推导 m,但本方案中采用的是如SM4等安全对称加密算法, 因此,攻击者的无法在有效时间内推导出加密内容m。

如果A试图对其关于m的签名 σ 进行否认,由于本 方案中基于SM2签名方案进行构造,因此本方案能够 满足存在性不可伪造特性,除了A以外的任何人都不可 能伪造出另一个与m不同的消息m* ,使其签名为 σ 。 因此,A不能对其生成的关于m的签名 σ 进行否认。据 此,本方案实现了不可否认性。

本签名方案基于SM2数字签名方案进行构造,而 SM2数字签名方案基于安全椭圆曲线实现。众所周知, 椭圆曲线密码具有极高的计算效率,在椭圆曲线位的密钥,即可获得相当于RSA中的1 024 位密钥的安全强度。因此,本方案具有轻量级特点,适 用于物联网环境。

本文在分析物联网的安全需求的基础上,考虑到物 联网环境中节点计算与通信资源受限、节点动态变化等 特点,基于SM2算法构造了一种安全数字签名方案。方 案利用高效安全的对称加密算法保证签名内容的机密 性,基于SM2的签名保证了方案的高效性,因此,本方 案完全适用于物联网环境下对敏感内容进行数字签名的安全需求。

本文来源于科技期刊《电子产品世界》2020年第03期第27页,欢迎您写论文时引用,并注明出处。

物联网服务